Okta社主催の年次恒例のイベントであるOktane。昨日に続き、Day2といこうと思いましたが、セッション編ということで、Day1で触れられなかったセッションについて紹介いたします。いろんなセッションに参加したのですが、ユーザー事例系がやはり面白いと思うので、速報的にTC3が得意領域である顧客むけアイデンティティ管理の事例セッションの内容サマリを(英語解釈間違っている部分もあるかもしれませんが)お伝えいたします!

発表関連をまとめたブログ記事はこちらです。

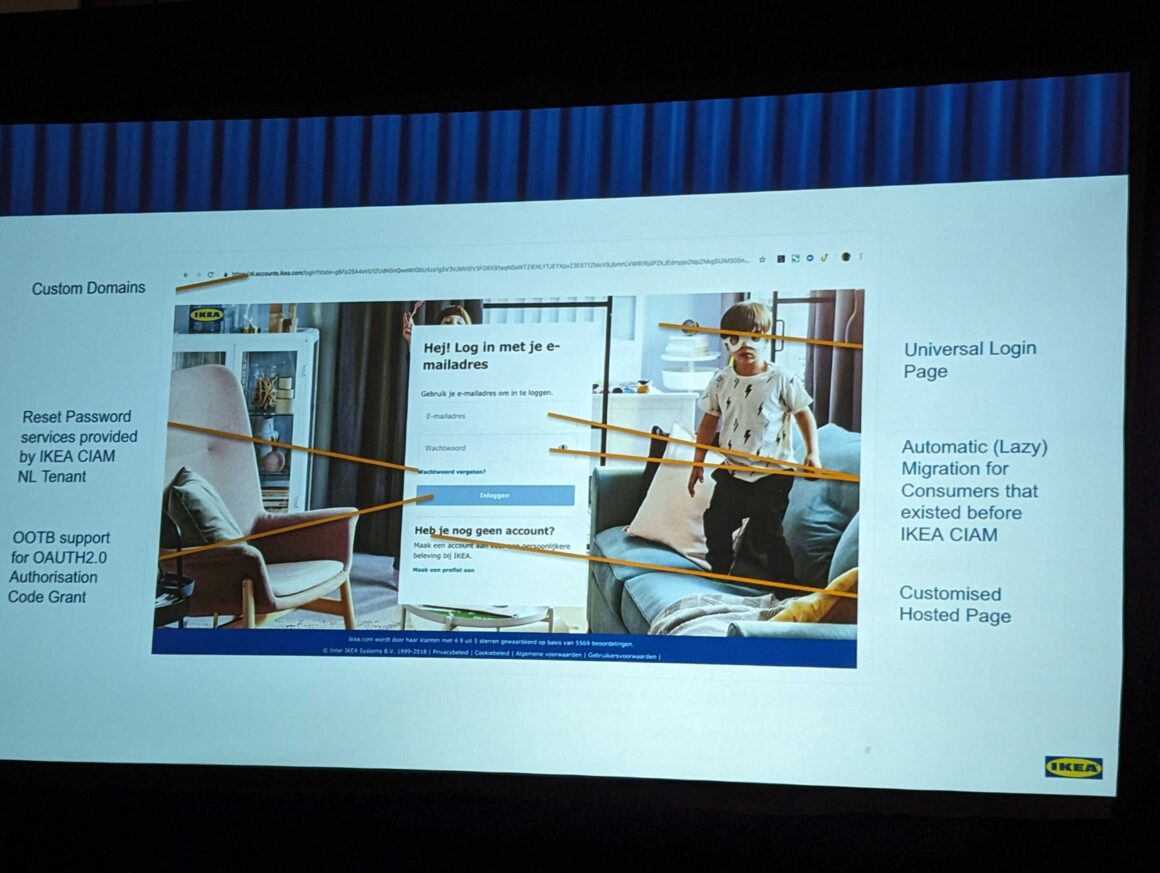

IKEAのユーザーID基盤における工夫

言うまでもなく、IKEAは有名な家具メーカーです。「Identity as an enabler: IKEA’s global deployment journey with Okta」というセッションで彼らの事例が紹介されていました。

オンラインショッピング向けのIKEAのウェブサイトでは、Okta Customer Identity Cloud(旧Auth0)が使われているそうです。元々は認証認可基盤もスクラッチで開発していたようですが、不安定でセッションタイムなどに問題があったということで、2019年頃からクラウドベースのサービスへの移行検討されプロジェクトチームが立ち上がったとのこと。

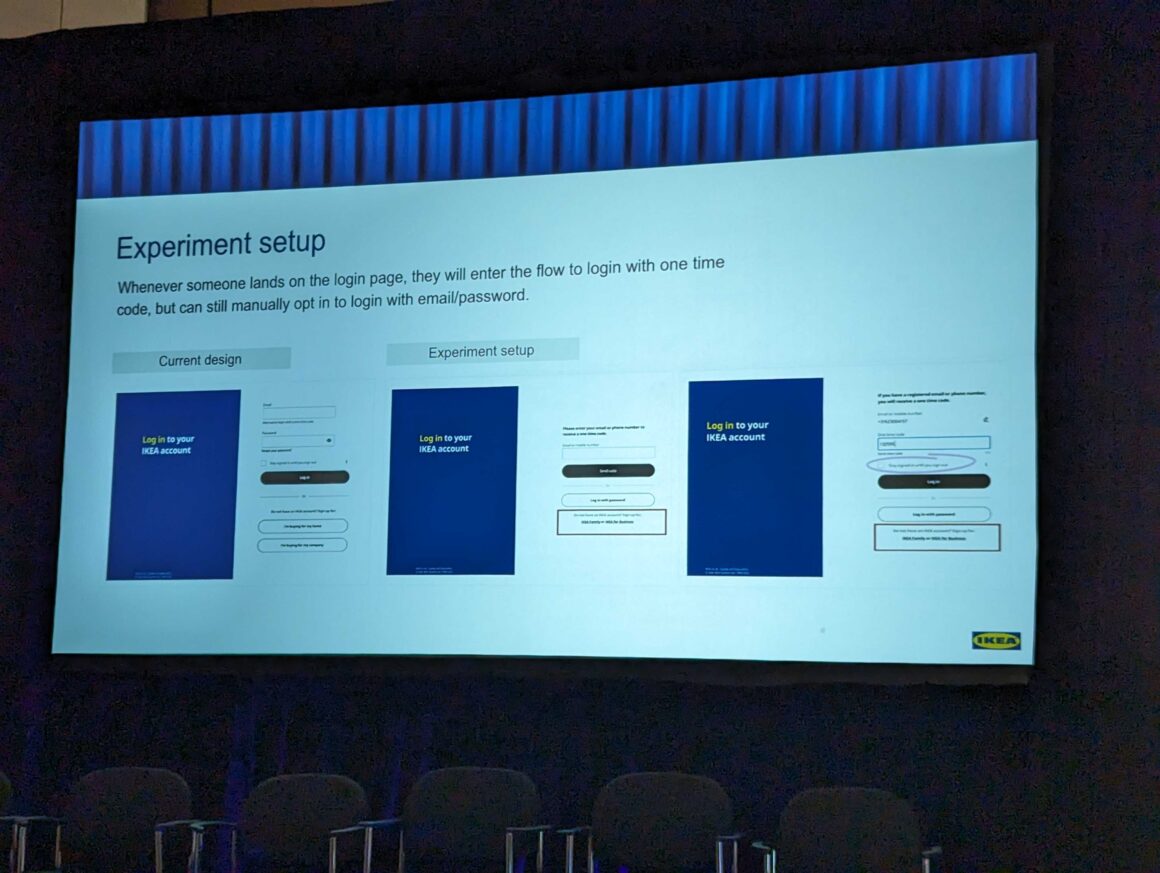

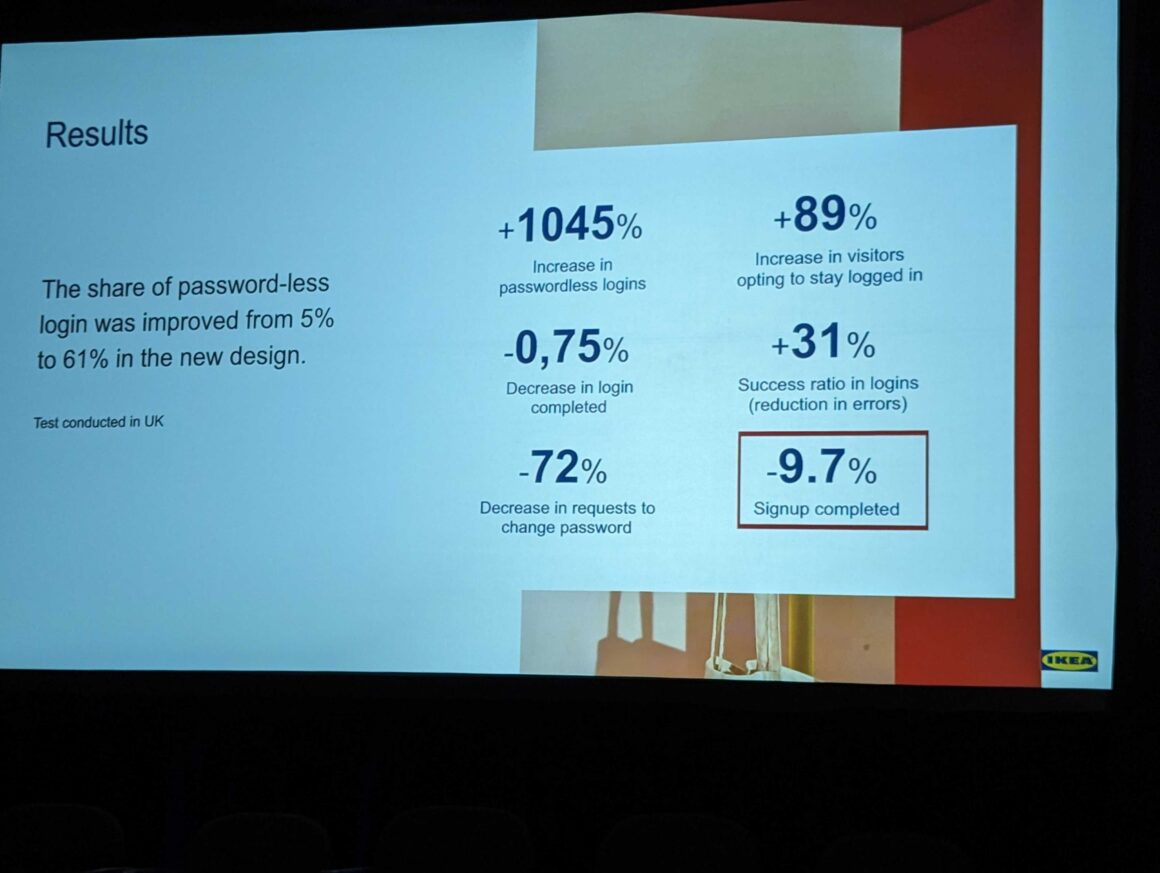

国ごとに様々な規制があったりするということもあり、国や地域毎に認証基盤のテナントも分けて構築。全世界的にログインできないというログがたくさんあがってきたこともあり、あるテストもしたようです。具体的には、ワンタイムパスワードを使うことを優先的にする画面に変えることでログインの失敗の件数を減らすことや、Refresh Tokenの時間を長く設定し、ログインしたままにするなどの機能を使うことで、ログインの手間をなくしていったりしたようです。これらにより、ユーザーがIKEAのサイトに訪問した際のストレスを少なくすることで、売上向上などにも寄与したとのことです。

製造業シーメンスの統合ID基盤

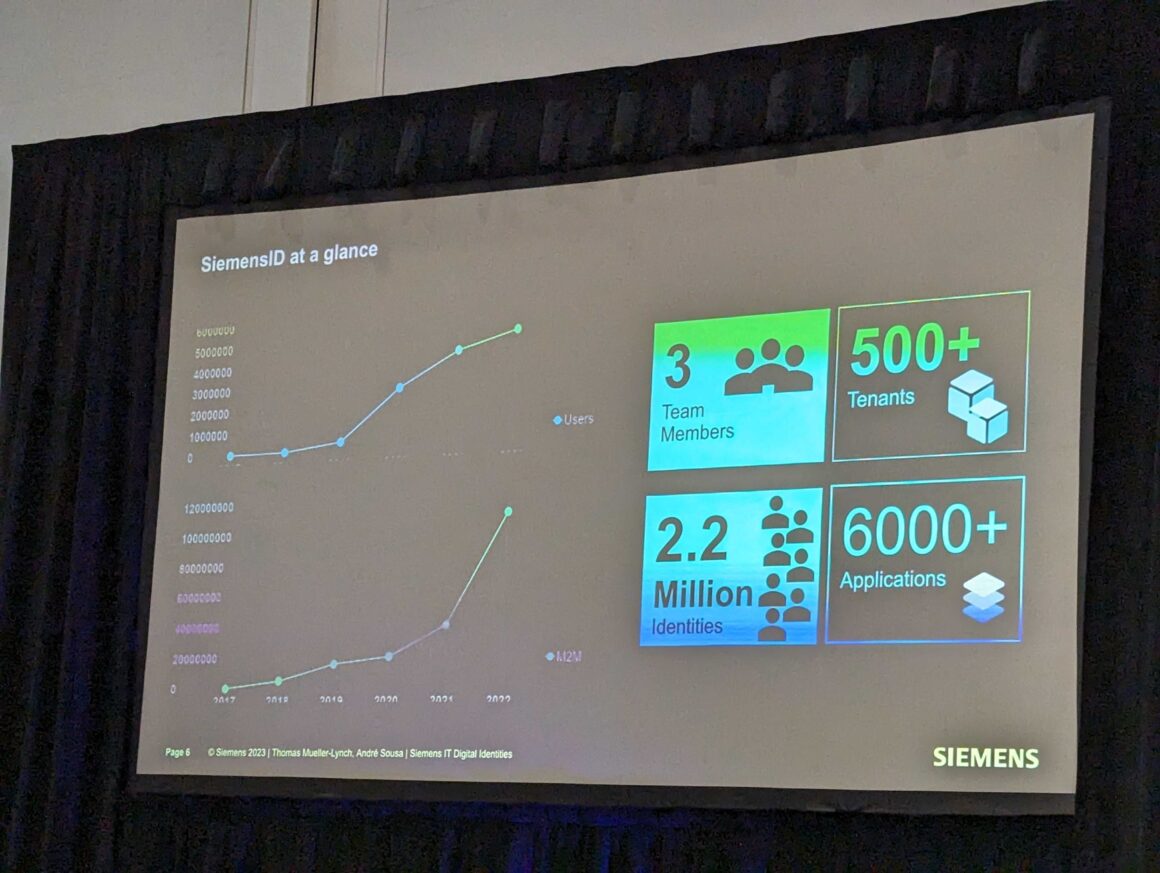

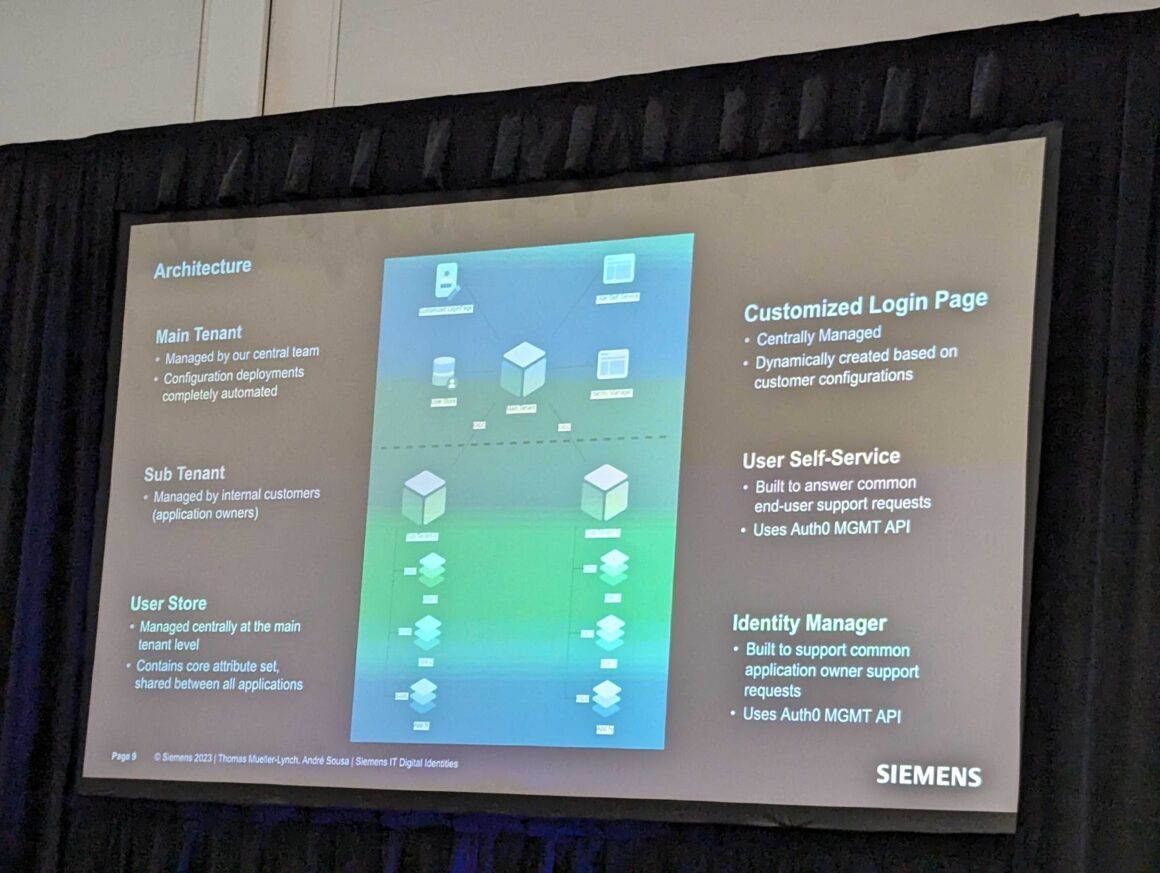

「How Siemens runs 100s of tenants and 1000s of B2B apps with a lean team」というセッションでは、シーメンスが約5年をかけて事業部毎に開発されている、従業員やパートナーが使うアプリケーションをOkta Cutomer Identity Platform(旧Auth0)を使って構築したというお話です。ワイルドなやり方で、中央集権的なIdPを作り、事業部側のアプリケーション(なと600以上もある)はそれぞれでIdPをAuth0のテナントをそれぞれに払い出し作ってもらい、中央IdPとエッジIdPを連携させて実現するというものです。認証認可のプラットフォームとして切り出すという意味ではいいけれども、それ以外の部分の作り込みがまあまああったりするようでそのあたりは課題だそうです。

この5年で、3人だけでこのID基盤(Siemens ID)を作り上げて来たとのことですが、テナント払い出しなどCI/CD環境も準備し、自動化されたプロセスを実装することもポイントとして紹介されていました。

おわりに

TC3では『デジタル顧客接点トータルサービス』として、Okta Customer Identity Cloud(旧Auth)の導入からアプリケーション開発までをトータルでご支援しております。トライアルの段階から、どのようにIDaaS/CIAMを導入するかについてもサポートさせていただきますので、お気軽にお問い合わせください。

●資料ダウンロード●

デジタル顧客接点トータルサービスに関する詳細のご紹介資料は以下からダウンロードいただけます!