本記事はAIによって作成されており、正確性については公式ドキュメントをご確認ください。

Red Hat Single Sign On 7.4(以下、Red Hat SSO)からRed Hat build of Keycloak 22.0への移行を検討している企業に向けて、本記事では移行プロセスの概要を紹介します。公式のMigration Guideをもとに、移行のポイントを整理しました。

移行の背景

Red Hat SSOは、主にネットワーク環境が閉ざされていたり、特殊な要件を持つ企業で利用されていることが多い認証・認可プラットフォームです。そのため、クラウドネイティブなIDaaS(Identity as a Service)ソリューションへの移行が難しい環境での認証基盤としての役割を果たしてきました。しかし、2025年6月末でメンテナンスサポートが終了し、延長保守期間へ移行するため、追加費用が発生する可能性があります。これを機に、新しいKeycloakのバージョンへの移行を計画する企業も増えています。

Keycloak 22.0では、アーキテクチャの変更や設定の大幅な見直しが行われています。主な変更点は以下の通りです。

- WildFlyベースの廃止: Keycloak 22.0ではWildFlyベースのアーキテクチャが廃止され、Quarkusベースの軽量な実行環境へ移行。

- データベーススキーマの変更: 一部のテーブル構造が変更されており、データの移行が必要。

- 設定ファイルの統一: standalone.xml から keycloak.conf への移行が求められる。

- APIの仕様変更: REST APIのエンドポイントやレスポンスフォーマットが更新。

これらの変更に伴い、移行プロセスでは慎重な準備とテストが不可欠となります。

Red Hat SSOは、オープンソースのKeycloakをベースにしたエンタープライズ向けの認証・認可プラットフォームです。Keycloakの継続的な開発に伴い、Red Hat build of Keycloak 22.0では大幅な変更が加えられています。そのため、Red Hat SSO 7.4からの移行には事前準備が必要です。

★重要: Red Hat SSOは2025年6月末でメンテナンスサポート期間が終了し、それ以降は延長保守期間となります。延長保守の利用には追加費用が発生する可能性があるため、早めの移行計画を立てることが推奨されます。(追加費用については弊社からRed Hat社に確認が可能ですのでお気軽にお知らせください)

移行プロセスの概要

事前準備

移行をスムーズに進めるために、以下の点を確認しておく必要があります。

- 現在の環境の把握: Red Hat SSO 7.4の設定、カスタマイズ、拡張機能のリストアップ。

- 互換性の確認: Keycloak 22.0の新機能や非推奨機能を理解し、移行時に影響があるかを検討。

- バックアップの取得: データベースと設定ファイルのバックアップを取得し、万が一のトラブルに備える。

データ移行

Red Hat SSO 7.4のデータをKeycloak 22.0に移行するには、以下の方法を検討します。

- データベースの移行: Keycloak 22.0と互換性のあるデータベーススキーマにアップデート。

- エクスポート/インポート: export コマンドを使用して既存データをエクスポートし、Keycloak 22.0にインポート。

- ユーザー認証情報の移行: ユーザーデータのフォーマット変更に注意し、適切なマッピングを行う。

設定とカスタマイズの適用

Keycloak 22.0では設定ファイルの構造や一部の設定パラメータが変更されています。

- 設定ファイルの確認: standalone.xmlやkeycloak.confの変更点を確認し、必要に応じて修正。

- カスタム拡張機能の検証: Red Hat SSO 7.4で使用していたカスタムプロバイダやスクリプトがKeycloak 22.0で動作するかをテスト。

- 統合APIの更新: Keycloak 22.0のAPIエンドポイントや仕様が変更されている可能性があるため、外部システムとの連携を再確認。

検証とデプロイ

移行後は十分なテストを行い、運用環境へ適用する前に問題がないか確認します。

- テスト環境での動作確認: 移行した環境で認証・認可フローが正しく機能するかを検証。

- 負荷テストの実施: 大量のユーザーがアクセスする環境で負荷テストを行い、パフォーマンスの問題がないか確認。

- ロールバックプランの準備: 予期せぬ問題が発生した場合に備え、元の環境へ戻す手順を用意。

移行のポイントと注意点

- 非推奨機能の削除: Keycloak 22.0では一部の機能が非推奨または削除されているため、利用している機能の互換性を事前に確認。

- RBAC(ロールベースのアクセス制御)の更新: 権限管理の仕組みに変更があるため、移行後の設定を見直し。

- OpenID Connect / SAMLの設定再確認: 認証プロトコルの設定が変更される可能性があるため、統合しているサービスとの動作確認を実施。

まとめ

Red Hat SSO 7.4からKeycloak 22.0への移行は、設定の変更やデータベースの更新が必要になるため、慎重な準備が求められます。公式のMigration Guideを参考にしながら、テスト環境での検証を徹底しましょう。

また、Red Hat SSOを利用している企業の中には、AWS CognitoやAuth0といったIDaaS(Identity as a Service)ソリューションへの移行を検討するケースもあります。これらのクラウドベースの認証基盤を活用することで、管理負担の軽減や最新のセキュリティ機能の享受が可能となります。当社では、Red Hat SSOからKeycloakへの移行だけでなく、IDaaSの導入支援も提供しておりますので、ご相談があればぜひお問い合わせください。

Red Hat SSO 7.4からKeycloak 22.0への移行は、設定の変更やデータベースの更新が必要になるため、慎重な準備が求められます。公式のMigration Guideを参考にしながら、テスト環境での検証を徹底しましょう。

FAQ: よくある質問

Q1. Red Hat SSO 7.4のサポート終了後、延長保守の利用は必須ですか?

A. 継続して利用する場合は追加費用が発生する可能性があります。移行を計画することを推奨します。

Q2. Keycloak 22.0への移行にどれくらいの期間が必要ですか?

A. 移行規模によりますが、テストを含めて数ヶ月かかるケースが多いです。

Q3. AWS CognitoやAuth0への移行も選択肢に入りますか?

A. はい、クラウドIDaaSを活用することで開発から運用までの管理負担を軽減できます。当社では導入支援を提供していますので、お気軽にご相談ください。

本記事が移行の計画策定に役立てば幸いです。移行に関する具体的なご質問があれば、ぜひお問い合わせください。

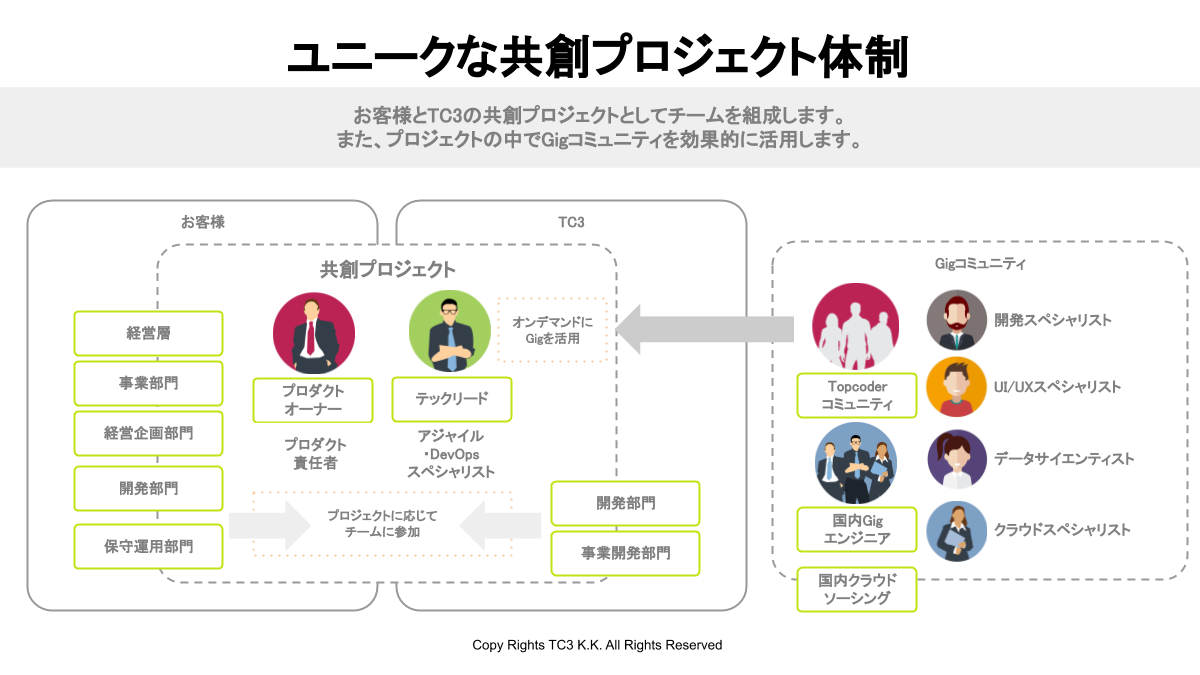

TC3では、複数サービスを組織に対して提供するような実装をMS&ADインターリスク総研様向けにご支援させていただきました。事例記事がありますので、是非ご参照ください。

今回の記事で紹介したような課題に対応するソリューションとして、「Tactna Identity Platform」を提供しています。認証認可機能から、複数向けのサービスポータルまで統合的に提供しています。

Tactnaのデモや詳細ご紹介資料をぜひご確認ください!

(以下バナーもしくはこちらから)